O ransomware Petya não é uma simples variante que apenas utiliza as técnicas de propagação já estabelecidas pelo WannaCry.O ataque parece ter sido inicialmente planejado como um ataque direcionado, com origem em uma falha de atualização da infraestrutura do software de contabilidade ucraniano conhecido como MEDoc (aparentemente assumido pelo website, mas categoricamente negado pela MEDoc no Facebook).

Este ataque de island-hopping, que começa com um fornecedor pequeno de software, cujo produto é obrigatório para as empresas que pagam impostos na Ucrânia, pode ter sido alvo especificamente nesse país. No entanto, como em qualquer ataque direcionado comum, houve danos colaterais, reportam especialistas da Trend Micro. O fato de que o malware estava configurado para aguardar cinco dias antes de ser acionado no dia 27 de junho, um dia antes de um feriado público ucraniano, também tem um peso circunstancial de que o ataque foi direcionado principalmente às vítimas na Ucrânia.

Algumas importantes vítimas globais, tais como WPP, Maersk e Saint-Gobain, por exemplo, possuem escritórios e operações na Ucrânia e provavelmente são usuários do MEDoc. Além disso, a Rosneft, empresa petrolífera estatal russa, embora não seja necessariamente usuária do software, ainda assim conta com presença na Ucrânia e, portanto, pode estar exposta ao MEDoc através de sua rede. Mas o Petya está se proliferando. Nesta quarta-feira, 28/06, houve relatos de danos em computadores e paralisação de operações em portos de vão de Mumbai a Los Angeles. Uma fábrica de chocolate também interrompeu a produção na Austrália.

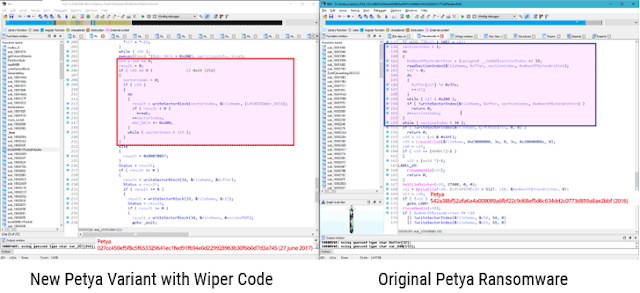

Os criadores deste malware em particular são claramente qualificados e experientes, tendo em vista que usaram o código do Petya, reutilizaram exploits usadas pelo WannaCry, adicionaram capturas de hash de senhas e mais duas outras técnicas de propagação de rede, com o ofuscamento de código e certificados falsos da Microsoft. De acordo com a Trend Micro, o ataque da variante do ransomware PETYA foi motivado por dinheiro, mas algo vai na contramão dessa dedução: o mecanismo de pagamento do resgate. Isso porque ele depende de uma única carteira de Bitcoin com código imutável (hard-code).

Em seguida, o ID da carteira de bitcoin da vítima e a "chave de instalação pessoal" (69 caracteres que não podem ser copiados/colados) são enviados a um e-mail rapidamente desligado pela empresa de hospedagem Posteo, com sede em Berlim. Fato é que WannaCry e Petya assustam. Tanto é assim que o porta-voz do Kremlin, Dmitry Peskov, reforçou a necessidade de uma ação internacional coordenada para combater o crime virtual.

Já para o ex-vice-diretor de inteligência e operações cibernéticas do britânico centro de comunicações do governo (GCHQ, na sigla em inglês) e hoje diretor-gerente da empresa de segurança particular PGI Cyber, Brian Lord, o propósito do ataque mais parece ter sido para causar interrupções do que para pedir resgates. A A ESET, uma companhia eslovaca que vende produtos para proteger computadores de vírus, disse que 80% das invasões detectadas em sua base de clientes global aconteceram na Ucrânia e que a Itália foi a segunda mais afetada, com cerca de 10%.

*Com agências Internacionais

Nenhum comentário:

Postar um comentário