Tim Berghoff *

Publicada em 28 de outubro de 2017 no site CIO

No começo de outubro surgiram relatos sobre ataques sobre a criptografia das redes WiFi em algumas partes do mundo. Uma falha de design na criptografia WPA2 permite a reutilização de certas chaves criptográficas em vez de bloqueá-la e permite que um estranho entre na rede sem precisar da senha. Este ataque foi batizado de KRACK, uma referência a Key Reinstallation Attack.

Esta falha de segurança afeta todos os dispositivos que se conectam às redes WiFi usando criptografia WPA2, permitindo que um invasor fique em uma posição onde pode obter acesso a uma rede WiFi e com capacidade de manipular dados transmitidos pela rede. Um exemplo seria substituir um download legítimo por malware. O ataque não pode ser usado para recuperar a senha WiFi e todos os dados que são enviados de um navegador através de uma conexão criptografada SSL podem ser suscetíveis a este tipo de ataque.

Não esperamos nenhum ataque contra redes WiFi em larga escala em breve, mas a proteção é necessária para evitar um acesso não autorizado. O que foi demonstrado pelos pesquisadores da Bélgica que descobriram o KRACK, até agora ele atua como uma Prova de Conceito (PoC) e pode demorar um pouco antes de vermos aqueles aplicados na prática.

Fazendo a proteção

Para mitigar o problema é possível desativar o WiFi dos dispositivos afetados para poder garantir que a falha de segurança não seja acessada. No entanto, na prática, isso pode ser sempre viável ou prático. Alternativamente, um cliente VPN pode ser usado para proteger todo o tráfego usando SSL. Isso protegerá todos os dados transmitidos para contraespionagem ou adulteração.

O que se pode esperar do KRACK?

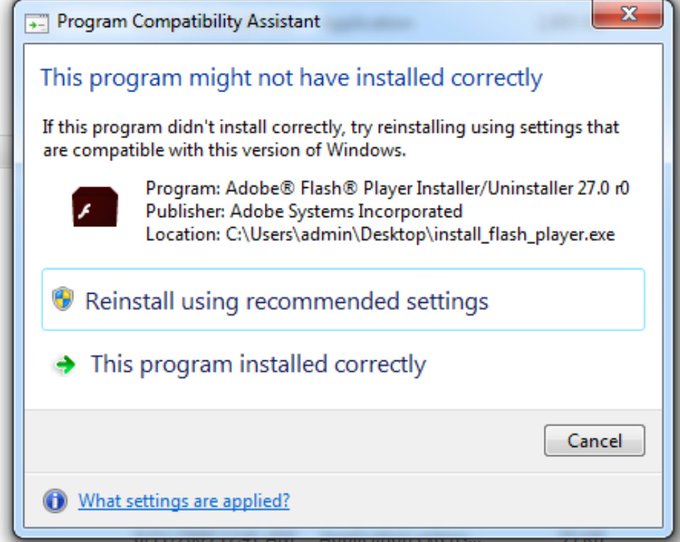

Até agora, os primeiros fabricantes começaram a implantar uma solução para resolver o problema de segurança. As mais antigas versões do iOS da Apple já possuem a correção - outros fornecedores seguirão o exemplo. Algumas distribuições do Linux receberam um patch já em outubro de 2017 para que a falha de segurança não seja mais explorada nesta plataforma.

A remediação da falha não exige a compra de hardware novo e a correção deve ser feita pelo fabricante por meio de software e de dispositivo compatível com versões anteriores, para que dispositivos que receberam a correção possam ainda se comunicar com aqueles que ainda não receberam a atualização e vice-versa.

Analisando o passado

O fato de que a segurança das redes WiFi pode ser atacada com sucesso não é uma surpresa. O padrão 802.11 WiFi frequentemente enfrentou falhas de segurança. Modelos de criptografia obsoletos como WEP ou WPA foram gradualmente substituídos por outros mais seguros. Portanto, os relatos atuais são um passo um tanto lógico em uma série de eventos. Portanto, este não é o primeiro relato deste tipo de falha que se tem notícia e certamente não será o último.

Assim que uma atualização estiver disponível a partir de um fornecedor, ela pode ser obtida através da caixa de diálogo de configuração baseada no navegador ou através do site do fornecedor. Alguns dispositivos também baixam e instalam atualizações automaticamente. Os usuários de dispositivos móveis também devem verificar se há atualizações disponíveis para o seu aparelho. Recomendamos instalar qualquer atualização disponível para corrigir a falha em cada dispositivo.

(*) Tim Berghoff é especialista em segurança cibernética da G Data

WWHF

WWHF