Zeus Kerravala - CSO (EUA)

11 de Outubro de 2017 no site Computerworlsd

A abordagem tradicional da luta contra malwares sempre foi reativa. Um novo ataque é lançado, infecta algumas empresas e os fornecedores de antivírus correm para emitir uma atualização. Algumas companhias conseguem obtê-la antes que o malware faça seu caminho, mas muitas não. Obviamente, esta não é uma situação ideal, pois os bons sempre estão perseguindo os bandidos.

Se você fosse Marty McFly poderia disparar o antigo capacitor de fluxo com 1,2 Gigawatts de energia, avançar no tempo e trazer as atualizações para você, então você estaria pronto para o WannaCry, o Qakbot ou, o meu favorito, o Zeus. Felizmente, há uma maneira mais real de parar os ataques antes que eles afetem qualquer pessoa: usando sistemas baseados em inteligência artificial (AI). Ransomwares estão abalando o mundo corporativo: É preciso estar antenado com as novas práticas dos cibercriminosos, entenda com a Kaspersky e aprenda a se defender Patrocinado

A empresa de segurança Cylance recentemente começou a mostrar o fato de que seus clientes estão protegidos das ameaças atuais, mesmo com modelos mais antigos. Eles têm chamado a abordagem de "Vantagem preditiva Cylance". Apesar da Cylance ter cunhado tal abordagem, todos os fornecedores de segurança baseados em IA operaram de forma semelhante.

Hoje, a IA e a aprendizagem de máquinas estão sendo usadas para alimentar mais coisas em nossas vidas do que estamos conscientes. A Amazon sabe o que as pessoas querem comprar, veículos autônomos podem distinguir a diferença entre uma árvore e uma pessoa, e as análises de vídeos podem escolher um terrorista fora da multidão - tudo alavancando o aprendizado da máquina. A razão pela qual precisamos confiar em uma IA em vez de pessoas é devido as enormes quantidades de dados que precisam ser processadas e da velocidade com que as máquinas podem analisar dados e conectar os pontos.

Combater malware não é diferente. Manter-se à frente dos criminosos não pode ser mais feito de forma manual. Exige procurar entre petabytes de dados bons e maus. Por exemplo, a Cylance analisou milhões de recursos em mais de bilhões de arquivos. Isso é possível hoje porque a nuvem fornece um poder de computação quase infinito. A empresa de cibersegurança alavanca mais de 40 mil núcleos na nuvem da Amazon (AWS) para executar seu modelo maciço e complexo e seu algoritmo que pode encolher o modelo para funcionar de forma autônoma em um PC ou laptop.

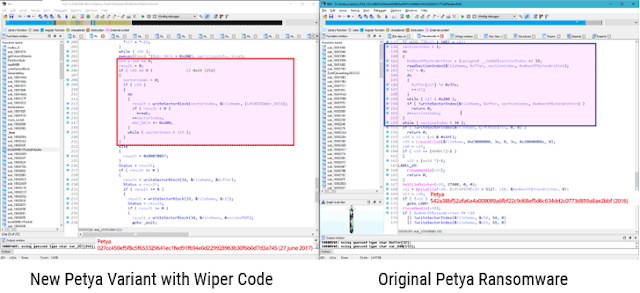

Um dos fatos menos conhecidos sobre malware é que geralmente é derivado do código existente e modificado um pouco para evadir a maioria das soluções baseadas em assinaturas. Cada tipo de malware deixa uma assinatura identificável, portanto, se dados suficientes forem coletados e analisados, os dados bons e os maus podem ser diferenciados.

Mais importante ainda, os sistemas baseados em IA podem proteger as empresas de ameaças futuras, executando um número quase infinito de simulações de malwares conhecidos, permitindo, efetivamente, que se preveja o malware antes de ter sido criado.

Para provar isso, o Cylance executou seu código contra o WannaCry e descobriu que a versão usada em novembro de 2015 teria bloqueado o ataque, quase 18 meses antes do lançamento do mesmo. Isso evitaria que alguma empresa tenha que ser o "paciente zero", aquele que primeiro relata um problema. Outro exemplo: o modelo da Cylance em outubro de 2015 teria parado o ransomware Zcryptor, sete meses antes do lançamento do ataque.

É hora de as empresas levarem a luta aos cibercriminosos e mudar para um modelo de segurança baseado em IA que possa proteger a organização sem exigir que outras companhias sejam incluídas antes que o processo de remediação, sequer, possa começar.