|

| Gizmodo - UOL |

Agora, ameaças de segurança cibernética que usam aprendizagem profunda e redes neurais estão surgindo. Estamos apenas começando a vislumbrar um futuro no qual os criminosos cibernéticos enganam as redes neurais para levá-las a cometer erros fatais e usam o aprendizado profundo para ocultar o malware e encontrar seu alvo entre milhões de usuários.

Parte do desafio em proteger os aplicativos de inteligência artificial reside no fato de que é difícil explicar como eles funcionam, e até mesmo as pessoas que os criam frequentemente têm problemas para entender seu funcionamento interno. Mas, a menos que nos preparemos para o que está por vir, vamos aprender a respeitar e reagir a essas ameaças da maneira mais difícil.

Na mira das inteligências artificiais

Em 2010, os Estados Unidos e Israel lançaram o

Stuxnet, um malware destinado a incapacitar a infraestrutura nuclear do Irã. O Stuxnet foi projetado para se espalhar autonomamente, mas para liberar sua carga maliciosa somente se ele se encontrasse dentro de uma configuração de rede idêntica à da instalação nuclear do Irã em Natanz.

O programa Stuxnet ainda é um dos vírus mais sofisticados já criados, e o ataque altamente direcionado só foi possível graças às informações e recursos disponíveis para as agências de inteligência.

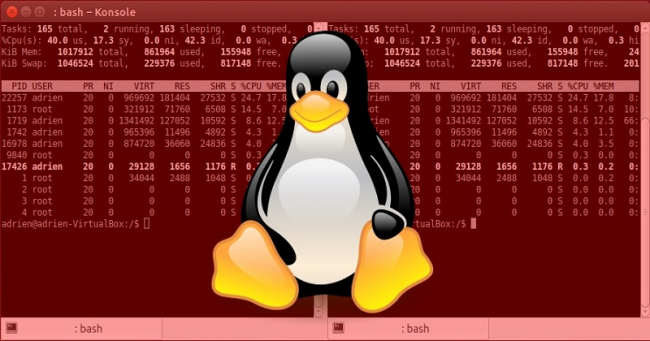

Mas na era da IA, a criação de malwares direcionados pode ser tão fácil quanto treinar uma rede neural com imagens ou amostras de voz do alvo pretendido. Em agosto passado, os pesquisadores da IBM apresentaram o

DeepLocker, um malware que usava redes neurais profundas para ocultar sua carga maliciosa. Ele é uma variação do ransomware da

WannaCry, que só era ativado quando detectava seu alvo.

Eles incorporaram o DeepLocker em um aplicativo de videoconferência aparentemente inocente. Em um cenário hipotético, o aplicativo poderia ser instalado e usado por milhões de usuários sem manifestar qualquer comportamento malicioso.

Enquanto isso, no entanto, o malware usa uma rede neural de reconhecimento facial, sintonizada na imagem do alvo pretendido, para examinar o feed de vídeo da webcam do computador para identificar o seu alvo.

Assim que o rosto do alvo aparece na frente da câmera de um computador executando o aplicativo infectado, o DeepLocker ativa seu ransomware, criptografando todos os arquivos no computador da vítima.

“Embora o cenário de reconhecimento facial seja um exemplo de como o malware pode alavancar a inteligência artificial para identificar um alvo, outros identificadores como reconhecimento de voz ou localização geográfica também poderiam ser usados por um malware alimentado por inteligência artificial para encontrar sua vítima”, disse Marc Stoecklin, líder pesquisador do projeto, quando a IBM divulgou suas descobertas.

É fácil ver como o mesmo modelo pode ser aplicado de outras maneiras perigosas, como prejudicar ou espionar pessoas de um gênero ou raça específicos.

Pesquisadores de segurança geralmente descobrem e documentam malwares por engenharia reversa, os ativando em condições livres e extraindo suas assinaturas digitais e comportamentais. Infelizmente, as redes neurais são extremamente difíceis de fazer engenharia reversa, o que torna mais fácil para os invasores escaparem das ferramentas e analistas de segurança.

Fazendo a IA agir contra si mesma

Outra tendência crescente de ameaças baseadas em IA são os ataques adversários, nos quais os agentes maliciosos manipulam os dados de entrada para forçar as redes neurais a agirem de maneira errática. Já existem vários relatórios e estudos publicados que mostram como esses ataques podem funcionar em diferentes cenários.

A maior parte do trabalho realizado nessa área é focado em enganar algoritmos de visão computacional, o ramo da inteligência artificial que permite que os computadores classifiquem e detectem objetos em imagens e vídeos. Essa é a tecnologia usada em carros autônomos, reconhecimento facial e aplicativos de câmeras inteligentes, como o

Google Lens.

Mas o problema é que não sabemos exatamente como as redes neurais por trás dos algoritmos de visão computacional definem as características de cada objeto, e é por isso que elas podem falhar de formas grandiosas e inesperadas.

Embora esses exemplos sejam relativamente inofensivos, as coisas podem se tornar problemáticas, já que as redes neurais estão sendo identificadas em um número crescente de situações críticas. Por exemplo,

uma pesquisa conjunta da Universidade de Michigan, da Universidade de Washington e da Universidade da Califórnia em Berkeley, descobriu que ao colar pequenos adesivos em preto e branco em placas de “PARE”, eles poderiam torná-los indetectáveis aos algoritmos de IA usados pelos carros que dirigem sozinhos.

A visão humana não é perfeita e nossos olhos frequentemente falham. Mas em nenhum desses casos um humano cometeria o mesmo erro que a inteligência artificial. Todos esses estudos ressaltam um fato muito importante: embora os algoritmos de visão computacional frequentemente tenham desempenho semelhante ou superior ao dos humanos na detecção de objetos, sua funcionalidade é significativamente diferente da visão humana e não podemos prever suas falhas até que elas aconteçam.

Devido à natureza secreta das redes neurais, é extremamente difícil investigar suas vulnerabilidades. Se os agentes mal-intencionados as descobrirem primeiro, por acaso ou por tentativa e erro, eles terão mais facilidade em ocultá-las e explorá-las para forçar os aplicativos de IA a falharem de maneiras prejudiciais. Esta manipulação intencional de algoritmos IA é conhecida como ataques adversários.

Os ataques adversários não se limitam aos algoritmos de visão computacional. Por exemplo, os pesquisadores descobriram que os

hackers poderiam manipular arquivos de áudio de uma forma que seria indetectável para o ouvido humano, mas silenciosamente enviaria comandos para um dispositivo acionado pela voz, como um alto-falante inteligente.

Desbloqueio da caixa preta

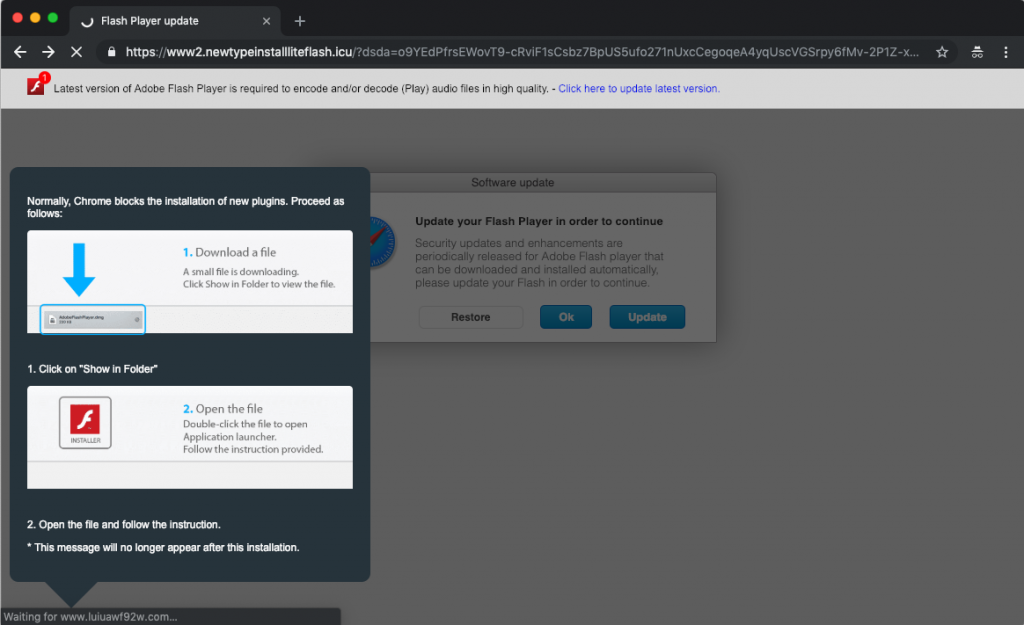

Para ser claro, os ataques cibernéticos da IA ainda não viraram commodities. O desenvolvimento de malwares de inteligência artificial e ataques adversários ainda é muito difícil, e eles não funcionam de maneira consistente. Mas é apenas uma questão de tempo até que alguém desenvolva as ferramentas que os tornem amplamente disponíveis.

Existem várias defesas propostas contra os ataques adversários. Mas até os pesquisadores admitem que nenhuma das soluções é completa, porque na maioria das vezes tentam lidar com a caixa preta da rede neural, a cutucando de ângulos diferentes para desencadear qualquer possível surpresa desagradável que elas possam guardar.

Enquanto isso, o malware baseado em inteligência artificial ainda não tem solução documentada. De acordo com os primeiros pesquisadores a se conscientizarem sobre isso, não podemos nem saber se já existe um malware que funciona com IA ou não.

Um componente muito importante para proteger a IA é

torná-la compreensível e transparente. Isso significa que as redes neurais devem ser capazes de explicar os passos que tomam para chegar a uma decisão ou permitir que os pesquisadores façam engenharia reversa e reconstruam essas etapas.

É difícil criar uma IA explicável sem comprometer o desempenho das redes neurais, mas já existem vários esforços em andamento. Isso inclui um projeto financiado pelo governo dos Estados Unidos,

liderado pela DARPA, o braço de pesquisa do Departamento de Defesa americano.

Regulamentações como a

GDPR da União Européia e o

CCPA da Califórnia exigem que as empresas de tecnologia sejam transparentes sobre suas práticas de coleta e processamento de dados e sejam capazes de explicar as decisões automatizadas que seus aplicativos tomam. A conformidade com essas regras também deve ajudar imensamente a alcançar a IA explicável.

E se as empresas de tecnologia estiverem preocupadas em perder sua vantagem competitiva ao tornar compreensível o funcionamento interno de seus algoritmos proprietários, devem considerar que nada será mais prejudicial à sua reputação — e, por extensão, ao resultado final — do que um acidente de segurança atribuído a seus algoritmos de IA.

Foi necessária uma crise global de manipulação de eleições em 2016 para o mundo acordar para o poder destrutivo da manipulação algorítmica. Desde então, os algoritmos de IA tornaram-se ainda mais proeminentes em tudo o que fazemos. Não devemos esperar que outro desastre de segurança aconteça antes de decidirmos resolver o problema da caixa preta da inteligência artificial.

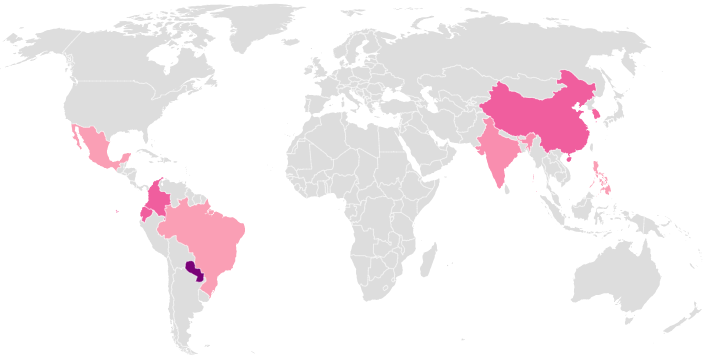

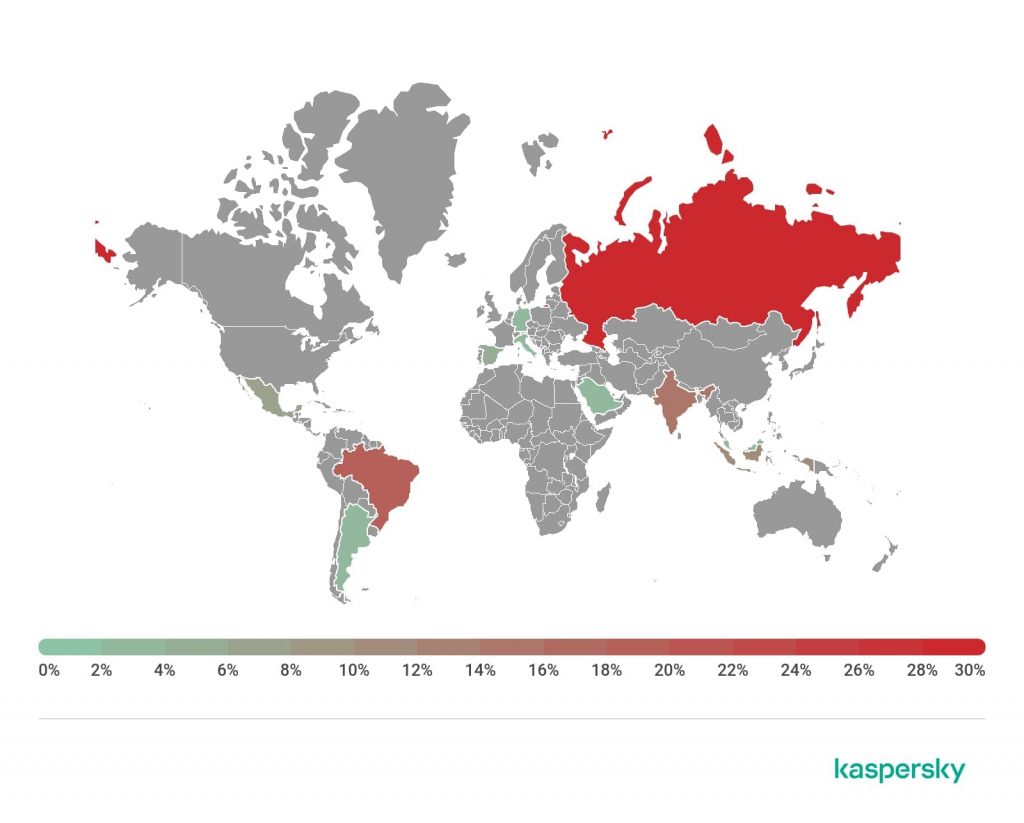

Currently, (as shown above) with the statistics released by researchers, it was revealed that it is the most widespread in Russia with 28.46% of infected users. Brazil and India conveniently follow at 18.70% and 14.23% respectively.

Currently, (as shown above) with the statistics released by researchers, it was revealed that it is the most widespread in Russia with 28.46% of infected users. Brazil and India conveniently follow at 18.70% and 14.23% respectively. Currently, (as shown above) with the statistics released by researchers, it was revealed that it is the most widespread in Russia with 28.46% of infected users. Brazil and India conveniently follow at 18.70% and 14.23% respectively.

Currently, (as shown above) with the statistics released by researchers, it was revealed that it is the most widespread in Russia with 28.46% of infected users. Brazil and India conveniently follow at 18.70% and 14.23% respectively.